记录阿里云Linux系统提示polkit pkexec本地提权漏洞(CVE-2021-4034)

最近双十一大战在即几乎所有的主机商都在搞活动,力度可以说一年一次大促销,于是乎在我又双叒叕购买了一台阿里云主机,我本想着去找一台主机测试下把宝塔面板降级,但是操作了两天均以失败告终,其中有一次成功了,但是在我开启离线状态后还是自动更新了最新版,这是离成功最近的一次,emmmm有点跑偏了,说回正题哈,于是我重新安装了CentOS7.8x64系统,今天一看有一条漏洞修复提示“该漏洞EXP已公开传播,漏洞利用成本极低,建议您立即关注并修复。”于是按照教程文档修复此漏洞。

漏洞描述

2022年1月25日 qualys安全研究人员披露 CVE-2021-4034 polkit pkexec 本地提权漏洞 漏洞细节,polkit pkexec 中对命令行参数处理有误,导致参数注入,能够导致本地提权。

解决建议

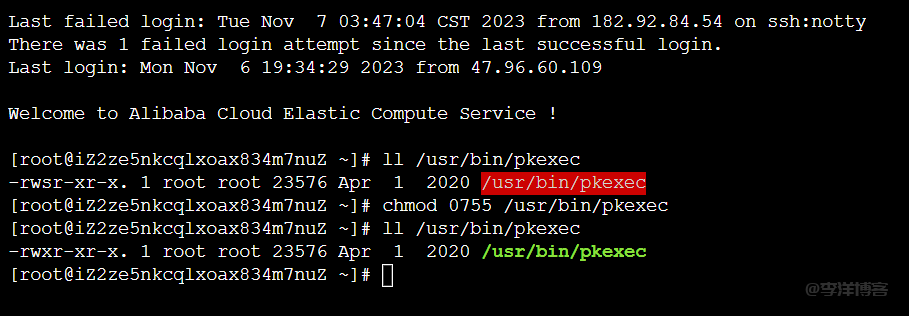

无法升级软件修复包的,可使用以下命令删除pkexec的SUID-bit权限来规避漏洞风险:

Bash

Bashchmod 0755 /usr/bin/pkexec

示例:

# ll /usr/bin/pkexec

-rwsr-xr-x 1 root root /usr/bin/pkexec

# chmod 0755 /usr/bin/pkexec

# ll /usr/bin/pkexec

-rwxr-xr-x 1 root root /usr/bin/pkexec

执行前权限一般为-rwsr-xr-x ,删除SUID-bit权限后一般为-rwxr-xr-x,如图:

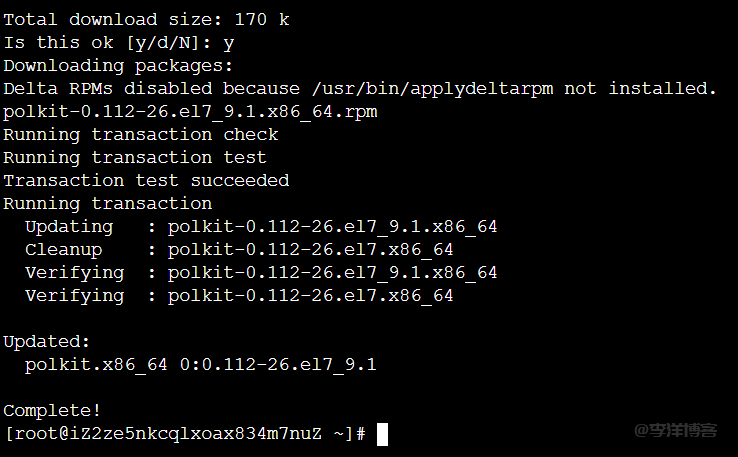

后去检测依然提示此漏洞,针对CentOS 7的用户可通过以下命令来升级修复:

Bash

Bashyum update polkit

如图,选择【y】直至成功。然后再去扫描发现漏洞已解除。

官方指出

CentOS 7的用户可通过yum update polkit升级修复(云安全中心Linux软件漏洞已支持检测修复),Centos 5、6、8官方已终止生命周期 (EOL)维护,建议停止使用;

RedHat用户建议联系红帽官方获取安全修复源后执行yum update polkit升级修复(云安全中心Linux软件漏洞已支持检测修复);

Alibaba Cloud Linux的用户可通过yum update polkit升级修复(云安全中心Linux软件漏洞已支持检测修复);

Anolis OS(龙蜥)的用户可通过yum update polkit升级修复(云安全中心Linux软件漏洞已支持检测修复);

Ubuntu 18.04 LTS、Ubuntu 20.04 LTS的用户可通过apt update policykit-1升级修复,Ubuntu 14.04、16.04、12.04官方已终止生命周期 (EOL)维护,修复需要额外付费购买Ubuntu ESM(扩展安全维护)服务,建议停止使用;

其他Linux发行版操作系统OS建议联系官方寻求软件包修复源。

修复完成之后等待阿里云重新扫描主机或者自己手动扫描,之后就会自动验证,不需要我们再去操作什么,此次漏洞不需要重启,好了,很简单的一次记录,真的是因为没什么可写的了,只能水了,有问题留言反馈!